网络安全法修订:处罚与责任的升级

网络安全法修订:处罚与责任的升级

引言

2025年10月28日,第十四届全国人民代表大会常务委员会表决通过关于修改《网络安全法》的决定。本次修改内容涉及多个方面,既包括新增条款强调网络安全工作坚持中国共产党的领导和贯彻总体国家安全观,也增加了支持人工智能基础理论研究、技术研发和基础设施建设的条款,并完善了对个人信息处理的规定,要求网络运营者遵守《民法典》和《个人信息保护法》等法律法规。最重要的是,本次修改大幅加重了违反网络安全保护义务的法律责任,特别是对于关键信息基础设施运营者以及造成严重网络安全后果的行为,并明确了对境外危害中国网络安全活动的制裁措施。

核心变化一:罚款如何从“十万”跃升至“千万”

现状(原法):威慑力有限的“十万”上限

原《网络安全法》第五十九条规定,网络运营者不履行本法第二十一条、第二十五条规定的网络安全保护义务,“拒不改正或者导致危害网络安全等后果的”,罚款上限仅为“十万元”。

这一数额存在根本性问题。对于动辄估值千亿的大型企业,十万元的罚款不具备任何威慑力。近期网信部门对某平台处以50万元罚款,已经是在使用其他法规寻求更高的处罚额度,但这仍不足以匹配违规的严重性。监管机构在执法中,缺乏与企业体量和违规收益相匹配的处罚工具。

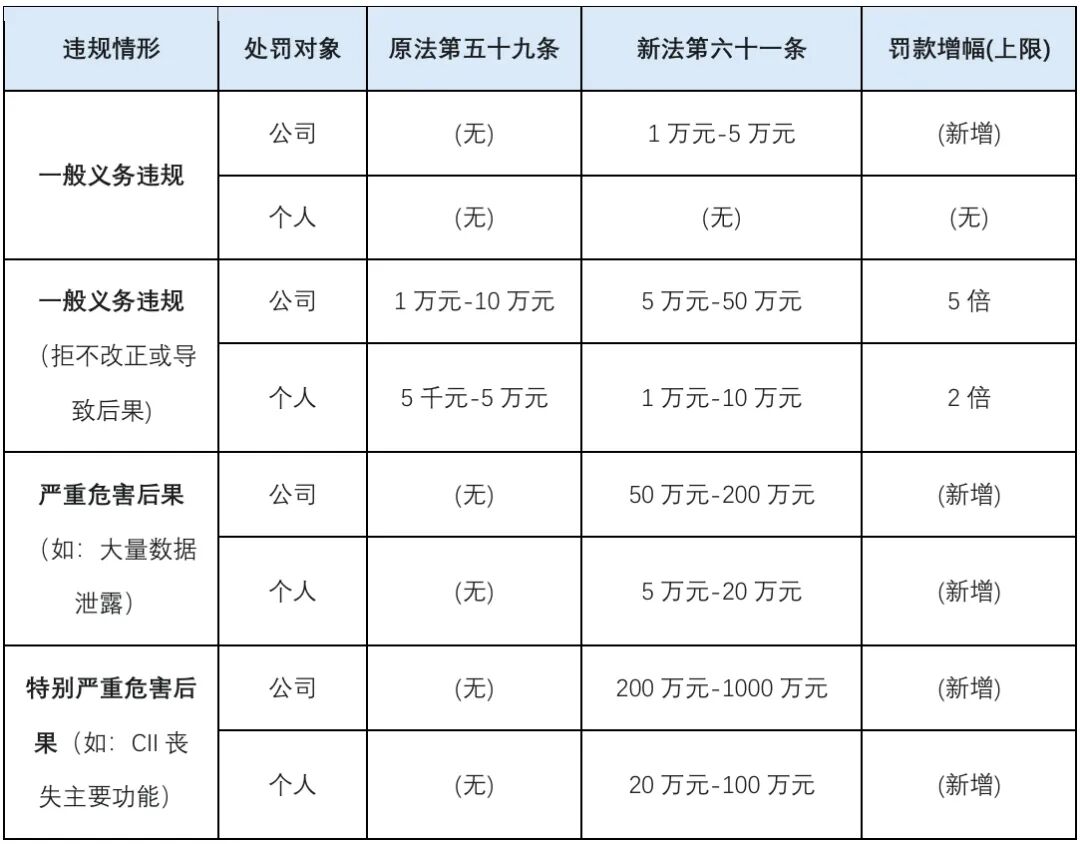

新法(修订):引入与“危害后果”挂钩的分级处罚

修订后的法律(新第六十一条)彻底改变了这一局面。它废除了单一的处罚标准,引入了一个与“危害后果”相挂钩的、精细化的分级处罚体系:

1.一般后果:新增对于拒不履行网络安全保护义务(新第二十三条、第二十七条)的一般情形的罚款,将该场景下的行政处罚从仅“警告”扩张到“一万元以上五万元以下罚款”。

2.一般后果(拒不改正):网络运营者不履行网络安全保护义务(新第二十三条、第二十七条),拒不改正或者导致危害网络安全等后果的,罚款从“一万以上十万以下”提高至“五万元以上五十万元以下”。罚款下限和上限均提升5倍。

3.严重危害后果:这是新增条款。如果上述行为造成“大量数据泄露、关键信息基础设施丧失局部功能等严重危害网络安全后果的”,处罚运营者“五十万元以上二百万元以下”罚款。

4.特别严重危害后果:这是新增的最高级别处罚。如果造成“关键信息基础设施丧失主要功能等特别严重危害网络安全后果的”,处罚运营者“二百万元以上一千万元以下”罚款。

以下表格直观对比了核心罚则的变化:

点击可查看大图

监管的底层逻辑已经从“合规门槛”转向“后果定价”。旧法的逻辑是“你必须履行义务,否则罚你10万”,这是一个固定的“门槛价”。新法的逻辑是“你可以选择不履行,但你必须承担由此产生的全部后果”,罚款额度是根据“数据泄露”、“功能丧失”等严重的、实际的损害来“定价”。所以,监管的重点已经从审查企业是否做了“必备义务项”,转为企业没有履行相关义务所引发的损失大小的结果判断。

我们理解,这种“千万级”罚款,也是对“数据资产价值”的再确认。监管机构认识到,在数字经济中,数据本身就是核心资产,“大量数据泄露”造成的社会和经济损失远超十万元。因此,将罚款上限提升至千万级别,是在法律层面承认了数据资产的巨大价值,以及丢失该资产的巨大责任。罚款的“天花板”正在与数据资产的“价值”相匹配。

核心变化二:“高管责任”的穿透——从“公司罚”到“个人罚”

现状(原法):五万元的个人罚款上限

原第五十九条规定,对“直接负责的主管人员”处“五千元以上五万元以下罚款”。这对于高管个人,尤其是那些掌握公司核心决策权、薪酬千万的CEO或CTO而言,威慑力微乎其微。

新法(修订):与公司罚款分级对应的“百万级”个人罚款

新法(新第六十一条)在设计公司罚款分级的同时,同步、且不成比例地放大了对个人的处罚 :

1.“一般后果”(拒不改正):对“直接负责的主管人员和其他直接责任人员”处“一万元以上十万元以下罚款”。起步价和上限价均翻倍。

2.“严重危害后果”:处“五万元以上二十万元以下罚款”。

3.“特别严重危害后果”:处“二十万元以上一百万元以下罚款”。

罚款上限从“五万”飙升至“一百万”,增幅高达20倍。

执法实践(案例):处罚“负责人”已成常态

这一修订并非凭空而来,而是对近年执法趋势的总结和强化。

某出行科技平台案中对CEO和总裁各罚100万,已经明确执行了这一“顶格”处罚逻辑。

浙江某银行因违反金融信息保护规定被罚121万元的同时,明确“3名相关负责人被罚”。

河南某银行被罚84.2万元的同时,明确“2名相关负责人被罚款”。

浙江温州某大药房因“内鬼”侵犯公民信息造成数据泄露,公司被罚110万元,同时追究了“内鬼”的法律责任。

更早的案例中,江苏南京某机构因落实网络安全等级保护制度不到位,公司被罚5万元,相关责任人被罚5千元。

因此,监管机构在近期的执法实践中,已经清晰地表现出“既罚公司、也罚个人”的倾向。而且新法中,正式赋予其“百万级别”的威慑力。

监管机构正在“穿透面纱”,直指最终决策者和执行者。监管者意识到,单纯处罚公司的罚款最终可能被视为运营成本,被股东分摊或被转嫁给消费者。而对于个人的处罚,一般而言是无法转嫁的,这是一种纯粹的个人财务损失。在此背景下,新法通过大幅提高个人罚款,迫使高管和有关责任人员在做出“默许违规”或“拖延合规”的商业决策时,必须将自己的个人财务风险纳入考量。

这一改变将重塑公司内部的“权责利”结构,法务与合规的地位将显著提升。当CEO和CFO同样面临100万元的个人罚款风险时,他们会比以往任何时候都更需要法务总监与外部律师的专业意见。合规部门将从“成本中心”或“后勤支持”转变为“风险前线”的核心决策参与者。

核心变化三:新增的“运营死刑”——“关闭应用程序”

除了罚款,新法还引入了一个更具威慑力的工具。

在多项处罚条款中,如新第六十四条(原第六十一条)、新第六十五条(原第六十二条)、新第六十九条(原第六十八条)等,均在原有的“关闭网站”处罚措施后,增加了“或者应用程序”。

这一修改看似微小,实则抓住了数字经济的命脉。今天,绝大多数数字业务的核心资产和入口是“应用程序”(App)。近期的执法案例,也已清晰表明App是监管的重点对象。

针对商业模式的“运营死刑”

这一新增措施的威慑力,对于特定类型的企业,远大于千万罚款。对于一家以App为核心产品的科技公司(如游戏、社交、短视频、电商App),罚款1000万,虽然痛苦,但本质上是财务损失,可以通过后续运营弥补。而“关闭应用程序”是一种“运营死刑”。它意味着该App在应用商店被下架,服务器被关停,用户入口彻底消失,商业模式瞬间清零。

这一新增措施无疑将迫使高管认识到,合规风险不再是“财务风险”,而是“生存风险”。

核心变化四:第七十七条的扩张—从“CII”到“网络安全”

“CII”与“网络安全”的一词之差

原法(第七十五条):“境外的机构、组织、个人从事攻击、侵入、干扰、破坏等危害中华人民共和国的关键信息基础设施的活动...(造成严重后果的)...可以决定...采取冻结财产或者其他必要的制裁措施。”

新法(第七十七条): “境外的机构、组织、个人从事危害中华人民共和国网络安全的活动的...(造成严重后果的)...可以决定...采取冻结财产或者其他必要的制裁措施。”

“关键信息基础设施”(Critical Information Infrastructure, CII)是一个有特定范围的法律概念。它主要指代那些“一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益”的重点保护对象(如金融、能源、交通、公共事业等)。实践中,CII的边界很清晰,未被监管主动认定的,不被当作CII。

但是“网络安全”(Network Security)则是一个相对宽泛、具有弹性的概念。它不是指一个“设施”,而是指一个“状态”。

管辖权的重大变化

将管辖范围从“危害CII”扩大到“危害网络安全”,这是一个显著性的转变。

旧法的逻辑是“领土防御”——如果境外主体攻击我国的CII(境内设施),境外主体将被制裁。

新法的逻辑是“主权辐射”——任何在境外发生的、但被我国监管机构认定为“危害”中国网络安全“的行为,都在被“扫描”的范围内。

同时,制裁措施(“冻结财产或者其他必要的制裁措施”)亦意味着监管机构获得了强大的执法抓手。

跨国公司的新合规交叉风险

所有跨国公司及其外国供应商,均被置于新的合规交叉风险中。

高管和法务必须思考以下场景:一家境外的SaaS服务商、云服务提供商、甚至是数据分析公司,如果它在境外处理了中国数据,或者其行为被认定为“危害中国网络安全”,中国监管机构现在有了明确的法律依据(第七十七条),冻结该公司或其负责人的在华财产。

所以,第七十七条的修改,将使跨国公司的法务团队必须从“全球供应链”的角度对网络安全风险进行审视。

实践中的“出路”:如何利用第七十三条的“避风港”

在全面收紧处罚的同时,新法也增加了一个“平衡”条款,即新增的第七十三条。

第七十三条的“避风港”

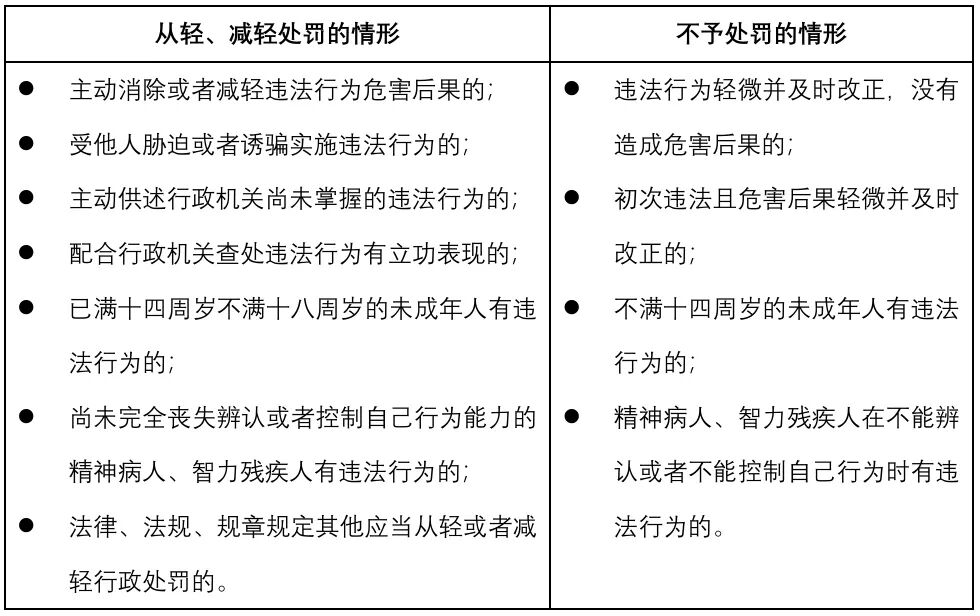

该条款(在修正草案中为第七十二条)规定,违反本法规定,但具有《中华人民共和国行政处罚法》规定的从轻、减轻或者不予处罚情形的,依照其规定处理。

《行政处罚法》中的从轻、减轻或者不予处罚情形具体包括:

点击可查看大图

监管的激励:区分“积极防御者”与“主观过错者”

监管机构增加这一条,目的不是为了“放水”,而是为了“激励”企业建立“事前合规体系”和“事中应急响应”。

在风险不可避免的数字时代,监管机构需要工具来区分两类企业:

第一类:已经尽到了法定的、合理的保护义务(如建立了完善的合规体系、应急响应机制等),但仍不幸被黑客攻破。

第二类:对合规要求置若罔闻、疏忽大意,或为各种利益“主观作恶”的企业。

第七十三条的目的,就是给第一类企业一个“出路”。

法务总监的核心工作转型:“为没有主观过错而举证”

第七十三条的真正含义是,它为法务总监提供了一个清晰的“辩护路径”。

所以,公司法务与合规部门的工作重点必须彻底转型:从“事后救火”转向“事前留痕”。企业必须投入资源,建立完善的数据合规管理体系,定期的数据安全评估,以及清晰的应急响应预案和完整的网络操作日志等。

在未来,当发生数据泄露等网络安全事故时,这些文件将是证明企业“没有主观过错”,并免除高管个人高额罚款的唯一证据。合规预算不再是“支出”,而是为公司和高管个人购买的“责任保险”。

结论:监管逻辑的转变与企业的合规法则

《网络安全法》的此次修订,不是一次小幅的法律更新,而是一次监管逻辑的重大重构。

第一个转变:监管逻辑已从“事后惩戒”转向“事前威慑”和“过程管控”。以“千万级”罚款和“关闭应用程序” 为代表的新处罚工具,使合规风险从“财务成本”上升为“生存威胁”。

第二个转变(穿透):监管重点已从“公司主体”扩展至“高管个人”。高管必须亲自为合规决策的失误承担个人财务责任。公司的“合规防火墙”必须因此重构。

第三个转变(主权):监管范围已从“境内CII”扩展至“全球网络安全”。第七十七条的修订,标志着中国“网络与数字安全”的法律工具箱已部署完备,跨国供应链的风险须被重新评估。

对于网络安全事故的应对,同样彰显了上述逻辑,我们已经在《一小时生死线:大型企业应对中国网络安全事件新规的法律指南》一文中进行详细解读,在此不再赘述。

因此,对于公司高管和法务总监而言,合规不再是法律部门的辅助工作或成本中心。合规,就是公司的生存底线,也是高管的个人底线。企业必须从“被动合规”转向“主动防御”,并为这种防御建立“可留痕、可举证”的完整法律体系。